- DE

- EN

IP-RANGE: Analyse ausgewählter Systeme

Zusammenfassung

Ausgewählte interne oder über das Internet erreichbare IP-Adressen oder auch ganze IP-Adressbereiche werden auf konkrete Sicherheitsschwächen hin geprüft und die von ihnen ausgehenden Risiken werden bewertet.

Ausgangslage

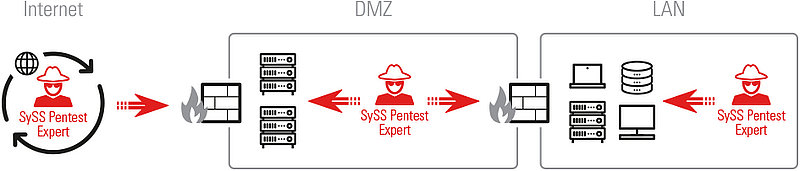

Im Rahmen dieses Moduls werden einzelne Systeme oder auch Gruppen (Cluster) von Systemen auf Schwachstellen hin analysiert. Dies können zum einen ausgewählte interne Systeme sein, wie zum Beispiel die Infrastruktur einer wichtigen Applikationsumgebung oder auch die Analyse „kritischer Infrastrukturen“, wie beispielsweise das Netzsegment für Industriesteuerungsanlagen und SCADA-Systeme. Zum anderen kann es sich aber auch um direkt aus dem Internet erreichbare und somit besonders exponierte Systeme handeln, die beispielsweise innerhalb einer eigenen Demilitarized Zone (DMZ) betrieben werden.

Insbesondere beim Betrieb von Systemen im Internet bestehen mehrere Arten von Risiken. So können Sicherheitsschwächen in einzelnen Diensten bestehen, die Dritten folgende Möglichkeiten erlauben:

- Sie können unter Umständen Informationen über die Systeme und eingesetzte die Software erlangen, die für weitere Angrife dienlich sind.

- Sie können vertrauliche Daten und Informationen einsehen, die nicht system- oder softwarebezogen sind.

- Sie können in das System eindringen und es für eigene Zwecke oder weitere Angrife nutzen.

- Sie können Daten manipulieren.

- Ebenso kann die Erreichbarkeit der Systeme eingeschränkt werden.

Zielsetzung

Ziel eines Sicherheitstests im Rahmen des Moduls IP-RANGE ist, die zu testenden Systeme abhängig von der Testtiefe auf die oben genannten Risiken zu prüfen. Das Ziel eines Tests besteht nicht darin, Systeme oder Dienste zum Stillstand zu bringen ("Denial-of-Service"), sondern derartige Potenziale lediglich aufzudecken.

Im Rahmen des Moduls IP-RANGE werden Webapplikationen oder Webservices nicht geprüft, dafür sind die Module WEBAPP respektive WEBSERVICE vorgesehen. Eine Werthaltigkeitsanalyse der gefundenen Daten wird nicht durchgeführt, da die Erfahrung zeigt, dass unsere Kunden dies ohne Weiteres selbst vornehmen können und auch müssen.

Durchführung

Die Art der Durchführung wird vom leitenden Consultant bestimmt, läuft jedoch im Normalfall nach diesem Schema ab:

- Überprüfung der vom Kunden zur Verfügung gestellten Daten auf Korrektheit

- Identifizierung von Betriebssystemen und erreichbaren Diensten

- Test der erkannten Dienste mit Schwachstellenscannern

- Überprüfung der Ergebnisse, Verifizierung von erkannten Sicherheitslücken

- Einsatz von Werkzeugen, die Gebiete abdecken, die von Schwachstellenscannern nicht berücksichtigt werden

- Manuelle Prüfungen

- Nachweis von DoS-Potenzialen nach Absprache mit dem Kunden

Anhand der vorliegenden Informationen wählen die testenden Consultants die Werkzeuge aus, die den Erfolg des Tests am besten unterstützen.

Durch die von der SySS entwickelte Pentestbox kann der IP-Range-Test, der das Ziel hat, interne oder in einer DMZ betriebene Systeme zu analysieren, auch aus der Ferne (remote) durchgeführt werden.

Mitwirkung des Kunden

Damit ein Sicherheitstest effzient und mit hohem Nutzen für den Kunden durchgeführt werden kann, braucht es einige Rahmenbedingungen. Ansonsten wird der Test erschwert oder es treten Verzögerungen und zusätzliche Kosten auf.

- Die IP-Adressen der zu testenden Systeme müssen rechtzeitig vor dem eigentlichen Testbeginn vorliegen.

- Für den Test von Systemen Dritter muss deren schriftliches Einverständnis vorliegen.

- Bei der Wahl der Testzeit (im Rahmen des Kick-off-Gesprächs) müssen Wartungsfenster, Zeitzonenabhängigkeiten (beim Test von Systemen im Ausland) und Feiertage beachtet werden.

- Innerhalb der oben genannten Testzeit sollten Ansprechpartner tatsächlich erreichbar und handlungsfähig sein.

- Die Ansprechpartner sollten einen Überblick über die internen Zuständigkeiten bei den getesteten Systemen haben; dies reduziert den Kommunikationsaufwand während des Tests.

- Unsere Quell-IP-Adressen sollten in möglicherweise zum Einsatz kommenden Schutzmechanismen wie Intrusion Prevention-Systemen temporär freigeschaltet werden.

- Die Zuständigkeiten sollten geklärt sein.

Sie können die Testqualität weiter erhöhen, wenn Sie Ihre Dokumentation über die zu testenden IP-Adressen vor dem Test prüfen lassen.

Tipp von Sebastian Schreiber

Stellen Sie vor dem Test sicher, dass die betroffenen Mitarbeiter und Systembetreuer informiert sind, damit der Test positiv aufgenommen wird.

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer