TIBER: Threat Intelligence-based Ethical Red Teaming

Die Anforderungen kennen – das Rahmenwerk umsetzen

Die Notenbanken des Europäischen Systems der Zentralbanken (EZB) haben im Jahr 2018 mit TIBER-EU ein Rahmenwerk zu bedrohungsgeleiteten Penetrationstests verabschiedet. Dieses Rahmenwerk wird von den einzelnen EU-Staaten umgesetzt, in Deutschland beispielsweise als TIBER-DE.

Es bestehen die folgenden Unterschiede zu unserem klassischen Red Teaming Assessment:

- Die Deutsche Bundesbank begleitet mit einem TIBER Cyber Team (TCT) den Test.

- Voraus geht eine Threat Intelligence (TI)-Phase zur Analyse der Bedrohungslage.

- Verschiedene Szenarien mit Eintrittsvektoren und Zielsystemen werden festgelegt.

- Das Red Team erstellt einen Testplan zur Umsetzung der Szenarien.

- Ein Replay-Workshop sowie Purple Teaming sind erforderlich.

- Das Blue Team erstellt basierend auf dem Red Team-Bericht einen Bericht mit ergriffenen Gegenmaßnahmen.

- Das White Team erstellt einen Behebungsplan.

Sie interessieren sich für TIBER-Tests?

Steffen Stepper

steffen.stepper(at)syss.de

redteam(at)syss.de

+49 (0)7071 - 40 78 56-6157

PGP Key

Zielgruppen

TIBER richtet sich vor allem an die folgenden Unternehmensgruppen:

- Große Banken

- Große Versicherer

- Finanzmarktinfrastrukturen

- Für den Finanzsektor kritische IT-Dienstleister

Für andere Unternehmensgruppen bieten wir selbstverständlich auch an TIBER orientierte Red Teaming-Projekte an.

Wir unterstützen Sie gerne mit durchgehender Projektberatung in allen Phasen von "Wir denken darüber nach, einen TIBER-Test durchzuführen." bis "Der Test ist vorbei, was nun?"

Projektumfang

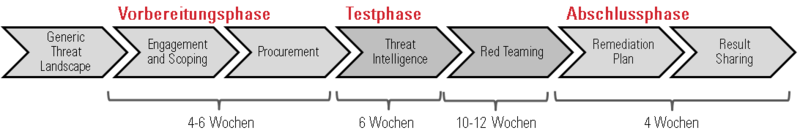

Die Phasen eines TIBER-Projekts verteilen sich auf mehrere Monate und sind nachfolgend aufgeführt:

1. Vorbereitungsphase

Zur Vorbereitungsphase gehören die Initiierung, der Kick-off sowie die Umfang- und Scope-Bestimmung.

Initiierung:

Ein von der Bundesbank gestellter TIBER Test Manager stellt den TIBER-DE-Testprozess dem White Team vor und informiert über die Aufgaben und Verantwortlichkeiten.

Kick-off:

Im Kick-off-Workshop werden sowohl der Red Team Provider als auch der Threat Intelligence Provider in den Test mit einbezogen und über das weitere Vorgehen informiert.

Scoping:

Im Scoping werden die kritischen Funktionen des Unternehmens analysiert. Als Grundlage eignet sich hier eine aktuelle Business Impact-Analyse in Kombination mit einer Schutzbedarfsfeststellung. Falls insbesondere in den Bereichen Integrität, Vertraulichkeit oder Verfügbarkeit ein sehr hoher Schutzbedarf besteht, sollte dies im Scope definiert werden. Bei der Definition des Scope können sehr viele Ziele (Flags) entstehen, die nachträglich priorisiert werden sollten. Mit Abschluss des Scoping liegen zwei Dokumente vor: der Projektplan und die Scope-Spezifikationen.

2. Testphase

Threat Intelligence:

Die aktuelle Bedrohungslage des Finanzunternehmens wird analysiert. Hierzu steuert die Bundesbank den Bericht zur nationalen Bedrohungslage bei. Weiterhin werden aktuelle Angriffsvektoren speziell für das zu testende Unternehmen zusammengetragen und ein Profil erstellt. Außerdem werden bereits mögliche Bedrohungsszenarien zu den jeweiligen Flags (Zielen) ermittelt, die zuvor im Rahmen des Scoping erarbeitet worden sind.

Red Teaming:

In Absprache mit dem Theat Intelligence Team erarbeitet das Red Team mögliche Angriffswege für die jeweiligen Flags. Es wird ein Testplan erstellt, welcher mit dem White Team abgestimmt wird. Bei entsprechender Freigabe startet der Test. Aufgrund des kreativen Ansatzes bei der Durchführung des Tests kann es zu Planabweichungen kommen.

Mit Abschluss der Testphase liegen also zwei Dokumente vor: ein Bericht zur Bedrohungslage des Unternehmens und der Testplan.

3. Abschlussphase

Die Abschlussphase umfasst die Schritte "Erstellung der Testberichte", "Replay und Feedback", "Behebungsplan und Abschlussbericht" sowie "Attestierung und Ergebnisweitergabe".

Erstellung der Testberichte:

Das Red Team erstellt einen Testbericht, welcher eine Zeitleiste der durchgeführten Angriffe beinhaltet. Das Blue Team erstellt anhand der Zeitleiste einen eigenen Testbericht mit durchgeführten Gegenmaßnahmen und Entdeckungen.

Replay und Feedback:

Die Angriffe werden durch das Red Team vorgestellt und mit dem Blue Team diskutiert. Hier ist ausdrücklich erwünscht, mögliche Lösungsansätze für erfolgreiche Angriffe im Purple Team-Ansatz durchzuspielen.

Behebungsplan und Abschlussbericht:

Das getestete Unternehmen erstellt daraufhin einen Behebungsplan, der Teil eines Abschlussberichtes ist. Dieser Abschlussbericht enthält bewusst keine technischen Details. Dies ist wichtig, da dieser Bericht an die Bundesbank übermittelt wird und dort keine Sammlung von "Hackanleitungen" entstehen soll.

Attestierung und Ergebnisweitergabe:

Das TIBER Cyber Team der Bundesbank gibt weitere Hilfestellungen bei der Durchführung eines Evaluationsworkshops und erhält den Abschlussbericht mit dem enthaltenen Behebungsplan.

Am Ende der Abschlussphase sind also vier Dokumente verfügbar: die Testberichte des Red Team und Blue Team, ein Behebungsplan sowie ein Abschlussbericht.

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer