- DE

- EN

TARGET: Simulation zielgerichteter Angriffe ("Targeted Attacks")

Die vergangenen Jahre haben gezeigt, dass Unternehmen immer öfter Opfer von zielgerichteten Angriffen – sogenannten „Targeted Attacks“ – werden. Bei diesen Angriffen liegt der Fokus nicht mehr auf der wahllosen Übernahme von Perimetersystemen oder einem Eindringen in die DMZ über Schwachstellen, die Systeme ausnutzen, die aus dem Internet erreichbar sind, sondern auf der Kompromittierung ausgewählter Ziele im internen Unternehmensnetz: den Clients. Angreifer machen sich hierfür Techniken wie Social Engineering, Phishing, Spear Phishing, Whaling oder Waterholing zunutze. Folglich ist oftmals eine simple E-Mail mit einem gefährlichen Anhang oder der Aufruf einer vermeintlich harmlosen Webseite Auslöser einer Kompromittierung.

Um die Anfälligkeit eines Unternehmens gegenüber solchen realitätsnahen Angriffen zu messen, bietet die SySS zwei Testmodule an. Zum einen wird im Rahmen des Moduls TARGET/TECH eruiert, welche technischen Schutzmaßnahmen bereits implementiert sind, um derartige Angriffe zu erschweren, und wie gut diese im Falle eines Angriffs auch wirklich greifen. Zum anderen kann über das Modul TARGET/PHISH ermittelt werden, ob sich derartige Angriffe auch schon im Bewusstsein der eigenen Mitarbeiter verankert haben. Beide Prüfszenarien werden in den folgenden Abschnitten beschrieben.

TARGET/TECH: Technische Prüfung der Schutzmaßnahmen

Zusammenfassung

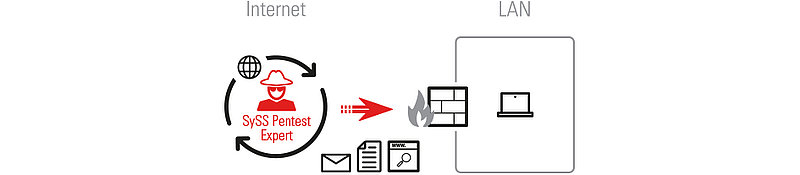

Die SySS prüft die Widerstandsfähigkeit ausgewählter Arbeitsumgebungen des Kunden (z. B. Notebook, Desktop-PC oder Thin Client/Terminalserver) gegenüber Angriffen aus dem Internet. Hierbei werden sowohl die lokal auf dem Endgerät implementierten Schutzmaßnahmen als auch die möglicherweise auf Zwischensystemen installierten Filter evaluiert.

Ausgangslage

Auf Clientsystemen ist eine Vielzahl von Softwarekomponenten installiert, die beispielsweise von Browsern in Form von Plug-ins verwendet und so indirekt gestartet werden können. Eben diese Komponenten stellen – besonders im Falle der Verwendung von veralteten Versionen – ein lohnendes Ziel im Rahmen von Targeted Attacks dar. Prominente Beispiele hierfür sind Adobe Flash, Word-Makros oder die Oracle Java-Laufzeitumgebung. Die Übernahme eines oder mehrerer Clientsysteme kann eine weitreichende Kompromittierung des Corporate Network nach sich ziehen und stellt auch im Falle eines Advanced Persistent Threat (APT) oftmals den ersten Schritt einer dauerhaften Infiltration dar.

Zielsetzung

Dieser Spezialfall einer internen Sicherheitsprüfung bildet den zielgerichteten Angriff auf ein ausgewähltes Clientsystem ab. Die SySS versucht, durch die Verwendung von bekanntem, angepasstem bzw. eigenem Schadcode das zur Verfügung gestellte Clientsystem zu übernehmen. Ziel ist zum einen, die Performanz der bereits vorhandenen Schutzmaßnahmen zu evaluieren, und zum anderen, zusätzliche Härtungsmaßnahmen zu empfehlen. Als Nebeneffekt dieser Prüfung wird gezeigt, inwiefern vorhandene Gateway Security-Lösungen die Durchführung derartiger Angriffe erschweren.

Durchführung

Die SySS wird bei diesem Modul sowohl die Angreifer- als auch die Opferperspektive einnehmen. Hierzu findet der Test beim Kunden vor Ort statt. Der Consultant wird ausgehend von einem Referenzclient beispielsweise versuchen, den Schadcode von einem eigenen Root-Server der SySS nachzuladen oder per E-Mail-Anhang an das Zielsystem zu versenden. Unter anderem wird Folgendes geprüft:

- Eingesetzte Browser und Browser-Plug-ins

- Dokumentbetrachter und Medienabspielsoftware (z. B. präparierte PDF-Dateien oder Office-Dokumente mit Makros)

- Malware in E-Mail-Anhängen

- Drittsoftware wie Oracle Java

- Überlisten von Zwischenstationen wie Mailfilter, AV-Gateways, URL-Filter, Content Inspection usw.

- Umgehung von lokalen Schutzmaßnahmen wie z. B. der UAC oder der eingesetzten Endpoint Protection- und Antivirenlösungen (AV)

Mitwirkung des Kunden

Vorbereitungen: Die folgenden Voraussetzungen müssen seitens des Kunden erfüllt werden:

- Bereitstellung eines Referenzclients (z. B. Desktop-PC, Notebook oder Thin Client)

- Bereitstellung eines Standardbenutzerkontos mit Zugriffsmöglichkeiten auf E-Mails und Internet

Ansprechperson: Wie bei den anderen Modulen ist es auch bei diesem wichtig, dass eine Ansprechperson während des Testzeitraums kurzfristig verfügbar ist.

Tipps von Sebastian Schreiber

Targeted Attacks sollten stets durch unsere Consultants simuliert werden, die dabei sowohl in die Täter- als auch die Opferrolle schlüpfen. Auf diese Weise kann der Consultant sehr effizient arbeiten. Weiterhin bietet dies die Möglichkeit, das Szenario eines Mitarbeiters zu behandeln, der aus Unwissenheit heraus Angriffe durch Fehlverhalten auslöst. Somit wird getestet, ob die Technik auch in einem solchen Fall bestmöglichen Schutz bietet.

TARGET/PHISH: Simulation eines Phishing-Angriffs

Zusammenfassung

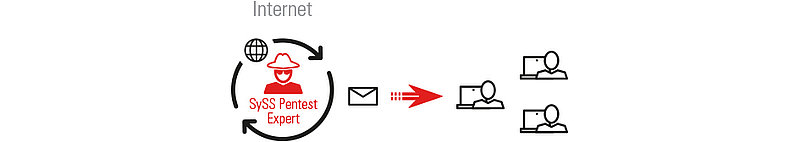

Im Rahmen dieses Moduls führt die SySS im Auftrag des Kunden die Simulation eines Phishing-Angriffs durch und liefert als Ergebnis eine anonymisierte, statistische Auswertung der Rückläufer.

Ausgangslage

Phishing ist kein neues Phänomen. Jeder Nutzer wird fast täglich mit dieser Angriffsform konfrontiert. Doch während die üblichen „Rechnungs-E-Mails“ eher breitgefächert sind und keinen bestimmten Adressierten, sondern „die Masse“ erreichen sollen, werden im Rahmen von gezielten Phishing-Angriffen auf ein bestimmtes Unternehmen individuell zugeschnittene E-Mails an ausgewählte Empfänger versandt. Diese werden speziell für bestimmte Mitarbeitende täuschend echt verfasst, um die Wahrscheinlichkeit eines erfolgreichen Angriffs zu erhöhen. In diesem Rahmen wird von Spear Phishing oder Whaling gesprochen, wenn sich die Adressierten insbesondere aus den „dicken Fischen“ des Unternehmens zusammensetzen.

Inhalt solcher gezielten Phishing-Mails sind oftmals mit Schadcode versehene Anhänge – beispielsweise vermeintliche Rechnungen – oder Links zu Webseiten, auf denen der Empfänger zur Eingabe seiner Zugangsdaten verleitet wird. Das Ziel der Angreifer besteht in der Regel darin, einzelne Benutzerkonten oder gar Systeme innerhalb des Unternehmens unter ihre Hoheit zu bringen, um von dort aus zum Beispiel schützenswertes, geistiges Eigentum der Firma zu kopieren und sich dadurch einen Wettbewerbsvorteil zu verschaffen. Industriespionage und Ausspähaktionen sind ebenfalls kein neues Phänomen. Immer wieder erscheinen Pressemeldungen über erfolgte Phishing-Angriffe in den Medien und rücken diese Problematik ins öffentliche Bewusstsein.

Zielsetzung

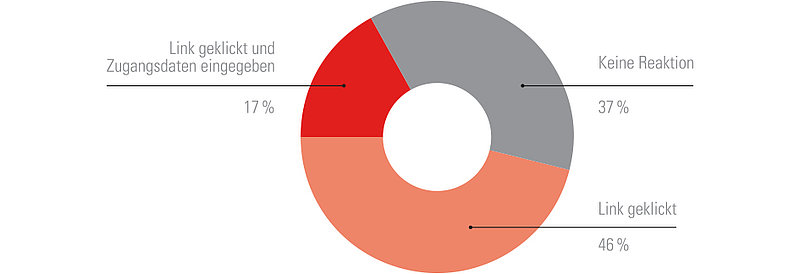

Im Rahmen dieses Moduls wird die SySS einen solchen Phishing-Angriff gegen das beauftragende Unternehmen durchführen. An dieser Stelle ist es besonders wichtig zu betonen, dass hierbei auf keinen Fall das Fehlverhalten einzelner Individuen aufgedeckt werden soll. Vielmehr wird die SySS den Angriff auf eine möglichst anonymisierte Weise durchführen und als Ergebnis eine quantitative, statistische Auswertung des Angriffsresultats liefern (siehe Abbildung 2.14 auf der nächsten Seite). Das Ergebnis kann vom Kunden beispielsweise als Sensibilisierungsverstärker in Security Awareness-Veranstaltungen verwendet werden.

Durchführung

Der Ablauf dieses Moduls entspricht in der Regel dem folgenden Muster:

- Der Kunde stellt der SySS eine gewisse Anzahl von E-Mail-Adressen zur Verfügung (z. B. 200 Empfänger).

- Die SySS bereitet den Phishing-Angriff vor. Hierzu werden Informationen über das Unternehmen gesammelt und der Inhalt der E-Mail gestaltet sowie eventuelle Phishing-Seiten vorbereitet.

- Die SySS versendet die E-Mail an eine zufällige Auswahl der bereitgestellten E-Mail-Adressen.

- Nach einer gewissen Frist (in der Regel nach wenigen Tagen) wird die SySS das Ergebnis auswerten und dem Kunden in Form einer anonymen, statistischen Dokumentation zur Verfügung stellen.

- Phishing ist ebenfalls per SMS möglich. Hierbei kann die SySS eine beliebige Telefonnummer als Absender hinterlegen.

Mitwirkung des Kunden

Vorbereitungen: Die Vorbereitungsaufgaben des Kunden bei diesem Modul sind sehr überschaubar. Der SySS muss lediglich die Liste der E-Mail-Empfänger (siehe „Durchführung“) zur Verfügung gestellt werden. Gerne kann der Kunde der SySS auch Informationen bereitstellen, die die Glaubwürdigkeit der Phishing-E-Mail erhöhen.

Ansprechperson: Die SySS rät dazu, den Phishing-Angriff vorab mit der Ansprechperson des Kunden durchzuspielen. Hierdurch kann zum Beispiel verhindert werden, dass der Angriff aufgrund von möglicherweise eingesetzten Filtermechanismen scheitert und die E-Mails ihre Empfänger erst gar nicht erreichen. Derartige Eventualitäten werden vor der Durchführung des Moduls auf jeden Fall gemeinsam besprochen.

Der Kunde sollte sich zudem darauf vorbereiten, dass der Phishing-Angriff im Unternehmen auffällt und Rückfragen gestellt werden. Umso wichtiger ist es zum einen, den Angriff zeitlich stark einzuschränken, und zum anderen, unmittelbar nach Beendigung des Angriffs für Aufklärung und Entwarnung zu sorgen!

Eine Erreichbarkeit des Ansprechpartners während der Moduldurchführung ist, wie auch bei den anderen Modulen, obligatorisch. Beispielsweise könnten beim Versand der Phishing-E-Mails unvorhersehbare Hürden auftauchen. Zudem sollte die Ansprechperson auch für die Empfänger stets für Rückfragen zur Verfügung stehen.

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer