- DE

- EN

Wir wünschen allzeit sichere Fahrt!

Ein Fachbeitrag zur IT-Sicherheit im Auto von IT Security Consultant Moritz Lottermann

Computer auf vier Rädern

Durch die steigende Anzahl von digitalen Steuergeräten und Kommunikationsmodulen in modernen Fahrzeugen können mittlerweile viele Bereiche des Fahrens automatisiert werden. Helligkeitssensoren regeln das Licht, Abstandshaltesysteme steuern Gas und Bremse, Einparkhilfen drehen wie von Geisterhand das Lenkrad und parken schneller, als es die meisten Autofahrer je könnten.

Mit der zunehmenden Automatisierung wird uns das Autofahren immer mehr erleichtert. Gleichzeitig jedoch vergrößert sich auch die Angriffsfläche, die es Hackern ermöglicht, aufgrund von Sicherheitslücken Kontrolle über ein Fahrzeug zu erlangen. In den letzten Jahren nahm die Anzahl solcher Angriffe stark zu. Zwar liegen bislang nur wenige Daten über reale Angriffe auf Fahrzeuge von Privatpersonen vor, doch rücken für Penetrationstester solche Szenarien immer weiter in den Fokus. So gelang es einem Sicherheitsexperten 2015, via Internet die komplette Kontrolle über ein Fahrzeug zu übernehmen. Es war ihm nicht nur möglich, Licht und Hupe zu bedienen, sondern sogar Gas, Bremse und Lenkung standen unter seiner Kontrolle. Das Auto konnte über das Internet komplett ferngesteuert werden (siehe heise.de: "Hacker steuern Jeep Cherokee fern"). Decken kriminelle Hacker derartige Lücken auf, können die Folgen für die Insassen dramatisch sein. Der Autohersteller hat bereits reagiert und ein Update bereitgestellt, um die Schwachstellen zu schließen.

Neben der geschilderten Vergrößerung der Angriffsfläche durch zunehmende Automatisierung spielt den Angreifenden auch die tiefere Vernetzung moderner Fahrzeuge in die Hände. Um mit diversen Diensten und anderen Fahrzeugen kommunizieren zu können, bauen Fahrzeuge inzwischen immer häufiger eine dauerhafte Internetverbindung auf. Infolge müssen viele Angriffe nicht mehr physisch vor Ort durchgeführt werden. Stattdessen kann das Auto bequem über das Internet gehackt werden.

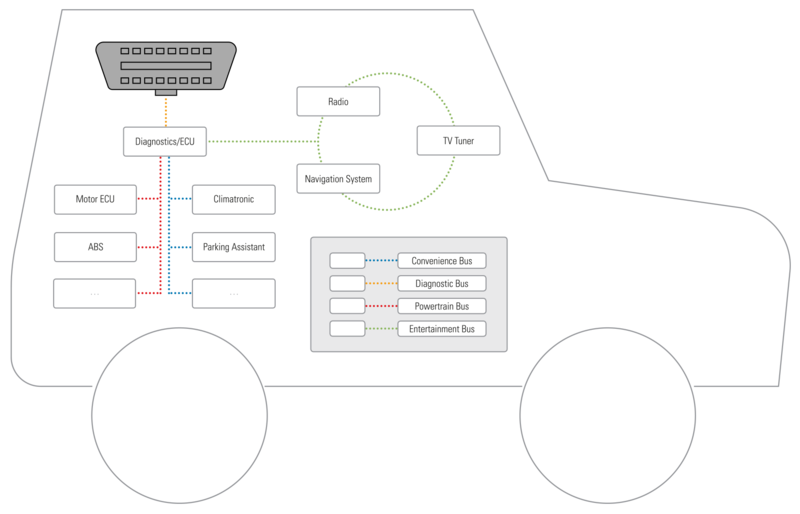

Haben digitale Angreifer erst den Weg ins Fahrzeuginnere gefunden, sind die größten Hürden bereits überwunden. Viele der dort eingesetzten Protokolle und Bussysteme stammen aus einer Zeit, in der Security noch keine große Rolle spielte. Aus der IT-Sicherheit bekannte Schutzmaßnahmen wie Vertraulichkeit, Verfügbarkeit und Integrität sucht man dort oft vergeblich. Stattdessen ist Geheimhaltung nach dem sogenannten "Security by Obscurity"-Konzept eine ebenso verbreitetete wie zweifelhafte Maßnahme.

Wer profitiert von Sicherheitslücken?

Für Kriminelle steht oft die persönliche Bereicherung im Vordergrund. Wurden einige PS mehr aus einem Motor herausgeholt oder der Tachostand nach unten korrigiert, so lässt sich ein Fahrzeug deutlich teurer verkaufen. Ein fremdes Fahrzeug zu stehlen, ohne dabei sichtbare Spuren zu hinterlassen, kann Kriminellen ebenfalls viel Geld einbringen (siehe heise.de: "Schlüssel-Hack: Autos von Tesla lassen sich in Sekunden öffnen" und "Auto, öffne dich! Sicherheitslücken bei BMWs ConnectedDrive").

Jedoch müssen die Täter nicht immer aus dem kriminellen Milieu stammen. Auch für Berufskraftfahrer können Sicherheitslücken von großem Interesse sein. Diese stehen häufig unter dem enormen Druck, ihre Ware möglichst schnell am Zielort abzuliefern. Die Einhaltung der gesetzlichen Lenk- und Ruhezeiten wird aus diesem Grund seit 2006 über einen digitalen Fahrtenschreiber kontrolliert. Über entsprechende Sicherheitslücken eines solchen Fahrtenschreibers ist es denkbar, die aufgezeichneten Daten zu manipulieren, um die vorgeschriebenen Ruhezeiten zu umgehen.

Gängige Praxis ist es inzwischen auch, einen einzelnen Fahrzeugtyp in verschiedenen Preissegmenten anzubieten. Je mehr Features ein Käufer wünscht, desto mehr muss er bezahlen. Die Hardware, die im Fahrzeug verbaut ist, kann jedoch in allen Preisstufen dieselbe sein. Unterschiedliche Features werden in diesem Fall nur über eine Software freigeschaltet. Lässt sich die gezielte Aktivierung bzw. Deaktivierung umgehen, so kann dies für einen Autoverkäufer große Verluste bedeuten. Das beschriebene Vorgehen wird aktuell bereits von einem Hersteller für Elektroautos durchgeführt. In diesem Fall wird die Kapazität der Akkus softwaretechnisch beschränkt. Zahlt der Kunde einen Aufpreis, so wird mehr Batteriekapazität freigeschaltet. Die eingebaute Batterie ist jedoch in allen Fahrzeugen baugleich.

Im Bereich der organisierten Kriminalität sind jedoch noch weitaus drastischere Maßnahmen vorstellbar. Man denke nur an die Möglichkeit, unliebsame Konkurrenten mithilfe eines manipulierten Steuergeräts "auszuschalten". Da eine Softwaremanipulation keine Spuren am Tatort hinterlässt, sähe es für die ermittelnden Polizeibeamten zunächst nach einem normalen Unfall aus. Um die Wahrheit herauszufinden, müsste hier ein professioneller Computerforensiker die Steuergeräte analysieren, sofern diese überhaupt noch intakt sind.

Wo entstehen Sicherheitslücken in Fahrzeugen?

Sucht ein Angreifer Sicherheitslücken in Fahrzeugen, so sind verschiedene Ansatzpunkte vorstellbar. Neben der Betrachtung eines gesamten Fahrzeugs mit seinen Steuergeräten und Netzwerken lassen sich auch Teilbereiche oder sogar einzelne Steuergeräte getrennt voneinander untersuchen. Die dort festgestellten Schwachstellen führen allerdings erst in Kombination miteinander zu belastbaren Ergebnissen. So könnte das Ausnutzen der Schwachstelle eines einzelnen Steuergerätes zur Kompromittierung des gesamten Fahrzeugnetzwerks führen, wenn dieses nicht vollständig abgesichert wurde. Solche Angriffsvektoren lassen sich nur aufdecken, wenn sowohl das einzelne Steuergerät als auch die Kommunikation der Geräte untereinander analysiert werden.

Sicherheitslücken im Zusammenspiel verschiedener Komponenten

Viele Sicherheitslücken werden erst sichtbar, wenn ein Fahrzeug "vollständig" zur Verfügung steht. Beispielsweise wurde bereits durch die Demontage eines Außenspiegels Zugriff auf das Schließsystem erlangt. So war es möglich, das Fahrzeug ohne Schlüssel zu entriegeln. Auch Reifendrucksensoren sind bereits manipuliert worden, um Zugang zur Infrastruktur des Fahrzeugs zu erlangen.

Auch der OBD-II-Stecker eines Fahrzeugs kann für Hackersangriffe genutzt werden. Im Normalfall befindet sich dieser Stecker im Innenraum des Fahrzeugs und bildet über ein Diagnosegateway Zugang zu allen wichtigen Steuergeräten. Mit Diagnosegeräten können Werkstätten detaillierte Informationen über den Fehlerzustand sowie diverse Steuergeräte auslesen. Zusätzlich werden über spezielle Protokolle auch Softwareupdates und Änderungen der Konfiguration eingespielt. Diese Funktionalitäten lassen sich potenziell auch von Kriminellen missbrauchen, um das Verhalten des Fahrzeugs zu manipulieren.

Sicherheitslücken bei einzelnen Steuergeräten

Die Steuergeräte (ECUs) enthalten die Logik eines Fahrzeugs. Die dort hinterlegte Software bestimmt, wie sich ein Fahrzeug in verschiedenen Situationen verhalten soll. Wird beispielsweise das Bremspedal betätigt, so schickt das entsprechende Steuergerät Signale sowohl an die Bremse als auch an die Bremslichter und aktiviert beide. Zu den kritischeren ECUs zählt das Steuergerät des Motors. Dieses enthält alle Informationen über die Regelung und Steuerung des Motors. Diese Informationen können sowohl für Autotuner als auch für Industriespione sehr wertvoll sein.

Über unsichere Protokolle oder schlecht abgesicherte Speicherchips lassen sich diese Informationen gegebenenfalls extrahieren. Geheime Informationen über die Funktionsweise eines neu am Markt eingeführten Motors können so bekannt werden. Gelingt es, zusätzlich die Software zu manipulieren und erneut auf dem Steuergerät aufzuspielen, so kann das Verhalten der ECU in beliebiger Weise verändert werden.

Penetrationstests bei Fahrzeugen

Um Autohackern einen Schritt voraus zu sein, werden Fahrzeuge und deren Komponenten immer häufiger Penetrationstests unterzogen. Bei der Durchführung von regulären Penetrationstests, wie es beim Testen von Webanwendungen und Netzwerken bereits üblich ist, hat sich die Unterscheidung in Blackbox-, Greybox- und Whitebox-Tests etabliert. Bei einem Blackbox-Test werden dem Penetrationstester keinerlei Informationen bereitgestellt. Bei Whitebox-Tests hingegen sind alle Informationen verfügbar, die gewünscht werden. Da ein krimineller Angreifer sich selbst um die benötigten Informationen kümmern muss, spiegelt ein Blackbox-Test die Realität am ehesten wieder. Bei einem professionellen Penetrationstest ist allerdings zu beachten, dass die Informationsbeschaffung einen Großteil der wertvollen Testzeit in Anspruch nehmen kann. Aus diesem Grund sollten die wichtigsten Informationen dem Penetrationstester bereits vor Testbeginn vorliegen, etwa die PIN-Belegung eines Steuergeräts oder die gesprochenen Protokolle samt Spezifikation.

Da Fahrzeughersteller diese Informationen oft geheim halten, kann die Informationsbeschaffung in diesem Bereich unnötig viel Zeit kosten. Offizielle und kostenlos zugängliche Protokollspezifikationen – für Computernetzwerke Standard – sind in der Fahrzeuginfrastruktur Mangelware. Doch das bereits erwähnte Prinzip "Security by Obscurity" (Sicherheit durch Geheimhaltung) funktioniert auch in der Fahrzeugtechnik nicht. Mit genug Zeit und Kreativität lässt sich die Funktionsweise der Protokolle in der Regel nachstellen. Gute Quellen zur Ansteuerung von Steuergeräten sind Internetforen der Tuningszene. Dort finden sich Dokumentationen über proprietäre Protokolle, deren Funktionsweise eigentlich geheim gehalten wurde. Mitglieder der Tuningszene beschäftigen sich damit, mehr Leistung aus ihren Fahrzeugen herauszuholen. Immer häufiger wird dabei auch die Software der Steuergeräte manipuliert. Daher besteht in der Szene großes Interesse daran, die Funktionsweise der ECUs und der gesprochenen Protokolle zu verstehen.

Fazit

Die Wahrscheinlichkeit, dass eine Privatperson Ziel eines Hackerangriffs auf das eigene Fahrzeug wird, ist aktuell noch sehr gering. Höher ist die Wahrscheinlichkeit, dass diese Person bewusst das eigene Fahrzeug manipuliert, um die Leistung zu verbessern oder sich andere Vorteile zu verschaffen. Trotzdem sollten Sicherheitslücken in Fahrzeugen keineswegs unterschätzt werden. Die Vernetzung und Automatisierung von Fahrzeugen ist aktuell in vollem Gange und wird in den kommenden Jahren noch deutlich zunehmen. Somit wird voraussichtlich auch die Zahl der Sicherheitslücken in Fahrzeugen steigen. Es ist nur eine Frage der Zeit, bis der Erpressungstrojaner auftaucht, der ein Auto so lange deaktiviert, bis das Opfer Lösegeld bezahlt.

Um Sicherheitslücken möglichst früh entgegenzuwirken, sollte IT Security bereits zu Beginn der Neuentwicklung eine zentrale Rolle spielen. Das nachträgliche Hinzufügen von Sicherheitsmechanismen endet erfahrungsgemäß in einer "Flickschusterei", die die Verwendung unnötig verkompliziert und sogar neue Lücken hervorbringen kann.

Die Geheimhaltung von Informationen bringt keine zusätzliche Sicherheit. Mit genug Zeit und Kreativität lassen sich proprietäre Protokolle und Anschlüsse analysieren und nachbauen. Stattdessen sollte mehr auf offene Standards gesetzt werden. Sicherheitslücken im Design eines offenen Protokolls können durch das "Viele-Augen-Prinzip" schneller gefunden werden. Durch gemeinschaftliche Nutzung von Standards lässt sich deren Entwicklung deutlich vorantreiben.

Termine

23.04.2024

- 25.04.2024

Hack9: Embedded Security

24.04.2024

SySS bei der Technologiewerkstatt Albstadt

25.04.2024

SySS bei dem VDE

06.05.2024

- 07.05.2024

Hack7: Sicherheit und Einfallstore bei Webapplikationen

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer