- DE

- EN

MOBILE: Sicherheitstest von mobilen Endgeräten, Apps und Mobile Device Management-Lösungen

Mobile Endgeräte wie Smartphones oder Tablets haben in den vergangenen Jahren vermehrt auch Einzug in die Unternehmens-IT erhalten. Neben E-Mails und Kontakten werden teils auch weitere kritische Unternehmensdaten auf die Geräte synchronisiert, die dadurch zu einem weiteren interessanten Angriffsziel werden. Die SySS bietet daher auch in diesem Bereich verschiedene Testmodule an, um zu eruieren, ob die Daten auf den Geräten des Kunden gut vor eventuellen Angriffen geschützt sind. Typische Prüfszenarien sind beispielsweise eine Analyse der Gerätekonfiguration (M O B I L E / D E V I C E), ein Sicherheitstest eingesetzter Mobile Apps (M O B I L E / A P P) oder eine Bewertung der zur Verwaltung eingesetzten Mobile Device Management-Lösung (M O B I L E / M D M).

M O B I L E / D E V I C E: Sicherheitstest von mobilen Endgeräten

Zusammenfassung

Ausgewählte mobile Endgeräte – vor allem Smartphones oder Tablets – werden aus unterschiedlichen Perspektiven auf Sicherheitsschwächen hin untersucht, die es einem Angreifer ermöglichen, auf nicht autorisierte Weise auf lokal gespeicherte Daten zuzugreifen sowie über das mobile Endgerät Zugriff auf das Unternehmensnetzwerk zu erlangen.

Ausgangslage

Auf mobilen Endgeräten wie Smartphones oder Tablets werden häufig sensible Informationen wie etwa personenbezogene Daten oder unternehmenskritische Dokumente (E-Mails, PDF-/Office-Dateien usw.) gespeichert. Darüber hinaus bieten solche mobilen Geräte oftmals einen Zugang zum Unternehmensnetzwerk, um etwa Personal Information Management (PIM)-Funktionalitäten nutzen zu können. Dazu gehört beispielsweise die Synchronisation von E-Mails, Kontakten und Terminen. Dieser Umstand macht mobile Endgeräte zu einem interessanten und auch lohnenswerten Ziel für Angreifer. Da die Geräte ständig unterwegs eingesetzt werden, liegt zudem ein erhöhtes Diebstahlrisiko vor.

Zielsetzung

Im Rahmen des Sicherheitstests wird das ausgewählte mobile Endgerät aus unterschiedlichen Perspektiven auf Schwachstellen geprüft. Je nach Testschwerpunkt des jeweiligen Sicherheitstests werden dabei Angriffsszenarien aus der Perspektive eines externen Angreifers und/oder aus der Perspektive eines autorisierten Benutzers des Gerätes durchgeführt. Ziel ist es, zusätzliche Härtungsmaßnahmen aufzuzeigen.

Durchführung

Die mobilen Endgeräte werden im SySS-Labor auf Sicherheitsschwächen hin untersucht. Je nach Gerätetyp, Betriebssystem und Testschwerpunkt kommen dabei unterschiedliche Werkzeuge und Methoden zum Einsatz. Mögliche Angriffsszenarien werden im Folgenden aufgeführt.

Angriffe aus der Perspektive eines externen Angreifers:

- Angriffe über Netzwerkschnittstellen des Gerätes (WLAN, Bluetooth)

- Angriffe gegen Netzwerkdienste

- Machine-in-the-Middle-Angriffe gegen genutzte Apps (E-Mail-Synchronisation, VPN-Zugriff, Dokumentenverwaltung etc.)

- Angriffe mit physischem Zugriff auf das Gerät (Diebstahlszenario): nicht autorisierter Zugriff auf lokal gespeicherte Daten; Manipulation des Gerätes (beispielsweise Installation von Schadsoftware)

Angriffe aus der Perspektive eines autorisierten Benutzers:

- Zugriff auf Daten fremder Benutzer via PIM-Funktionalität

- Manipulation des Gerätes (z. B. Jailbreak oder Rooting, Installation nicht genehmigter Apps)

- Sicherheitsanalyse ausgewählter Apps (Dokumentenverwaltung, Fernzugriff auf Systeme im Unternehmensnetzwerk, Mobile-Banking)

Implementierte Schutzmechanismen, die beispielsweise von eingesetzten Mobile Device Management-Lösungen bereitgestellt werden, können im Rahmen des Sicherheitstests ebenfalls überprüft werden. Dazu gehören etwa eine PIN-/Passwort-/Biometrie-Anmeldung, das Löschen von Benutzerdaten nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche am Gerät, die Erkennung von sogenannten Jailbreak- oder Rooting-Versuchen oder das Zurücksetzen von Geräten aus der Ferne (Remote Wipe).

Mitwirkung des Kunden

Testvorbereitung: Vor Testbeginn sollten Informationen über die zu testende Hardware, die Betriebssystemversion sowie relevante Angriffsszenarien im Rahmen des K I C K O F F mitgeteilt werden. Des Weiteren sollten alle Beteiligten wie etwa Systemverantwortliche für E-Mail- oder Mobile Device Management-Server über den Sicherheitstest informiert werden und innerhalb des Testzeitraums für Rückfragen zur Verfügung stehen.

Ansprechperson: Um den Test eines mobilen Endgerätes durchzuführen, müssen vor allem logistische Voraussetzungen erfüllt werden. So muss der Transport der Geräte organisiert werden und wie bei anderen Tests muss auch eine Ansprechperson für Rückfragen zur Verfügung stehen.

M O B I L E / A P P: Sicherheitstest von mobilen Apps

Zusammenfassung

Die auf einem mobilen Endgerät installierbaren Applikationen (Mobile Apps) werden bei dieser Sicherheitsprüfung auf Schwachstellen hin getestet. Die Mobile Apps werden mithilfe von Decompilern und Debuggern einer statischen und dynamischen Analyse unterzogen, außerdem werden die lokal gespeicherten Daten analysiert. Zusätzlich werden Tools zur Laufzeitmanipulation herangezogen. Der Datenverkehr zum Server wird analysiert und die Verschlüsselung im Rahmen einer Machine-in-the-Middle-Attacke geprüft. Neben der Prüfung der über das Internet erreichbaren Back-End-Server und der Anbindung der Mobile Apps an diese werden Sicherheitseinstellungen innerhalb der Mobile Apps analysiert und unter Berücksichtigung des geforderten Schutzbedarfes bewertet.

Ausgangslage

Auf mobilen Endgeräten wie Smartphones oder Tablets werden häufig sensible Informationen gespeichert. Da bei der Eigenentwicklung von Mobile Apps zahlreiche Sicherheitsmaßnahmen oftmals selbst implementiert werden, empfehlt die SySS, diese vor dem Go-Live einer Analyse zu unterziehen – insbesondere dann, wenn personenbezogene Daten oder Informationen mit einem hohen Schutzbedarf von den entsprechenden Mobile Apps verarbeitet werden. Ein weiterer Anlass für eine gründliche Sicherheitsbewertung von Mobile Apps – auch wenn diese nicht selbst entwickelt wurden – kann eine Zugriffsmöglichkeit über die Mobile Apps auf interne Firmenressourcen darstellen (z. B. VPN-Funktionalität o. Ä.).

Zielsetzung

Im Rahmen des Sicherheitstests werden die Mobile Apps nach Absprache in der jeweiligen, für den entsprechenden Application Store entwickelten Version (z. B. Android oder iOS) auf Schwachstellen hin geprüft. Neben der Erfüllung der Sicherheitsanforderungen wird auch der Datenverkehr überwacht. Die Prüfung der Mobile Apps erfolgt auf Wunsch zudem aus unterschiedlichen Perspektiven heraus. Abschließend schätzt die SySS das Sicherheitsniveau ein und schlägt Maßnahmen zur Behebung oder Abschwächung eventueller Schwachstellen vor.

Durchführung

Die Mobile Apps werden im Prüflabor der SySS auf Sicherheitsschwächen hin untersucht. Je nach Testschwerpunkt kommen dabei unterschiedliche Werkzeuge und Methoden zum Einsatz. Die zu testende Mobile App wird beispielsweise auf einem Gerät mit Jailbreak bzw. Root-Rechten installiert, um während der Analyse vollen Zugriff auf die Dateisystem- und Speicherinhalte zu haben. Gegebenenfalls wird vorab eruiert, ob sich eine im Einsatz befindliche Rooting/Jailbreak Detection umgehen lässt. Im Nachgang wird die Mobile App zum Beispiel dekompiliert und sowohl einer statischen Code- als auch einer dynamischen Laufzeitanalyse unterzogen. Mögliche weitere Angriffsszenarien sind außerdem Machine-in-the-Middle- oder sonstige trafficbasierte Angriffe gegen die Datenübertragung zwischen der Mobile App, anderen Apps und ihrem Server-Back-End. Augenmerk kann auch auf potenzielle Verletzungen der Privatsphäre gelegt werden. Je nach Bedarf werden eigene Tweaks für die Umgehung von Sicherheitsmaßnahmen entwickelt.

Mitwirkung des Kunden

Für einen Test von Mobile Apps müssen je nach Testszenario folgende Anforderungen erfüllt werden:

Testvorbereitung: Die zu testende Mobile App muss vom Kunden in der zu testenden Version (pro zu berücksichtigendem Betriebssystem) bereitgestellt werden, falls diese nicht über einen Application Store zur Verfügung steht. Einige Mobile Apps lassen sich zudem erst nach erfolgreicher Authentisierung innerhalb der Mobile App bedienen. Für Tests aus einer solchen Perspektive heraus benötigt die SySS entsprechende Benutzerkonten. Vor Testbeginn ist es zudem sinnvoll, dem Consultant z. B. im Rahmen des K I C K O F F organisatorische und technische Abhängigkeiten, Informationen über die zu testende Mobile App (z. B. Dokumentationen) sowie relevante Angriffsszenarien mitzuteilen.

Ansprechperson: Da die Analyse der Mobile App idealerweise im Prüflabor der SySS stattfindet, sollte der/die Verantwortliche der zu testenden App als Ansprechpartner innerhalb des Testzeitraums zumindest telefonisch erreichbar sein. Für Detailfragen ist es hilfreich, wenn direkter Kontakt zu den Entwicklern oder zu technischen Ansprechpersonen besteht.

Tipp von Sebastian Schreiber

Wenn Sie eine Mobile App für mehrere Betriebssysteme anbieten und testen lassen möchten – beispielsweise für iOS und Android – teilen Sie dem Consultant unbedingt vorab mögliche Schnittmengen mit, damit keine wertvolle Testzeit verloren geht. Ein klassisches Beispiel hierfür ist eine von unterschiedlichen Mobile App-Versionen gemeinsam genutzte Webserviceschnittstelle.

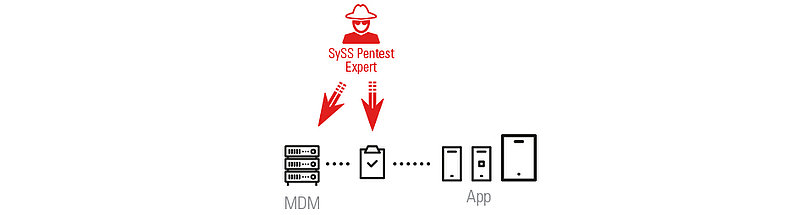

M O B I L E / M D M: Prüfung von Mobile Device Management-Lösungen

Zusammenfassung

Diese Sicherheitsprüfung dient dazu, die für die Verwaltung der mobilen Endgeräte wie Smartphones oder Tablets eingesetzte Mobile Device Management (MDM)-Lösung zu evaluieren. Die SySS analysiert hierbei zum einen die Serverinfrastruktur – hierzu zählen auch die meist webbasierte Managementoberfläche sowie weitere angebotene Netzwerkdienste der MDM-Lösung. Zum anderen werden auch die über die MDM-Lösung ausgerollten Sicherheitseinstellungen gemäß dem geforderten Schutzbedarf bewertet.

Ausgangslage

Um mobile Endgeräte in das Unternehmensnetzwerk einzugliedern und die darauf gespeicherten Daten den Sicherheitsrichtlinien konform zu verwalten, wird in der Regel eine Mobile Device Management (MDM)-Lösung eingesetzt. Damit die darüber verwalteten Geräte von überall aus beispielsweise aktualisierte Konfigurationen erhalten können, sind die MDM-Server auch aus dem Internet erreichbar. Da über diese Server zudem eine hohe Konzentration an unternehmenskritischen Daten erreicht werden kann, stellen MDM-Server ein ertragreiches Angriffsziel dar. Auch die über das MDM verwalteten Gerätekonfigurationen sind unternehmenskritisch, da diese direkten Einfluss auf das Sicherheitsniveau der mobilen Endgeräte nehmen.

Zielsetzung

Im Rahmen dieses Testmoduls prüft die SySS zunächst die Infrastruktur, die zur Anbindung der mobilen Endgeräte an das Unternehmensnetzwerk zuständig ist. Dabei wird zum Beispiel sowohl der Zugriff auf den E-Mail-Server als auch der restliche Datenverkehr im Hinblick auf die Erfüllung der Sicherheitsanforderungen analysiert. Auch der Registrierungs- und Provisionierungsprozess sowie die dabei stattfindende Überprüfung, ob das Mobile Device den Unternehmensrichtlinien entspricht, werden untersucht. Dabei geht die SySS vor allem der Frage nach, ob ein Gerät, dessen Sicherheit kompromittiert wurde, sich mit dem Unternehmensnetzwerk verbinden kann, und analysiert dafür unter anderem die implementierte Jailbreak/Rooting-Erkennung der MDM-Lösung. Ein weiteres Ziel ist eine kritische Betrachtung der ausgerollten Gerätekonfigurationen. Hierbei gilt es, Empfehlungen auszusprechen, die das von einem kompromittierten Gerät ausgehende Risiko senken.

Durchführung

Der Penetrationstest der MDM-Lösung kann wahlweise aus dem SySS-Labor über das Internet oder direkt beim Kunden vor Ort durchgeführt werden. Die SySS prüft den kompletten „Lebenszyklus“ von der Provisionierung bis zur Stilllegung des Gerätes. Dabei wird versucht, Schwachstellen in der Umsetzung der Sicherheitsrichtlinien aufzuzeigen. Auf spezielle Sicherheitsbedürfnisse und Anforderungen des Kunden sowie auf besondere Testszenarien kann ebenfalls eingegangen werden. Besteht beispielsweise die Anforderung, dass die Mobile Devices ausschließlich in einem klar definierten Zustand betrieben werden dürfen, versucht die SySS, diesen Zustand zu kompromittieren.

Im Rahmen von Data Loss-Szenarien wird untersucht, über welche Schnittstellen Informationen das Unternehmen verlassen können. Hierbei betrachtet die SySS die Frage, welche Vorkehrungen getroffen werden, damit ein Mitarbeiter nicht durch Nachlässigkeit Unternehmensdaten auf ein anderes, unsicheres Gerät kopieren kann. Falls eine Container-Lösung entsprechende Exportfunktionen anbietet oder das Backup sich auf einem privaten Computer durchführen lässt, werden diese Schwachstellen aufgezeigt.

Zusammengefasst sind unter anderem die folgenden Prüfszenarien denkbar:

- Netzbasierte Sicherheitsanalyse der beteiligten MDM-Infrastrukturserver

- Webbasierte Sicherheitsanalyse der Managementoberfläche

- Sicherheitsbewertung der Konfigurationsprofile und -richtlinien

- Schwachstellenanalyse der MDM-App

- Analyse von Prozessen: Provisionierung, Konfigurationsupdate, Fernlöschung, Deprovisionierung etc.

- Trafficanalyse, Identifizierung protokollbasierter Schwachstellen

Mitwirkung des Kunden

Testvorbereitung: Für einen Test der MDM-Infrastruktur müssen je nach Testszenario folgende Anforderungen erfüllt werden:

- Eine Testfreigabe für den über das Internet erreichbaren MDM-Server muss vorliegen.

- Eine Möglichkeit zur Einsicht in die MDM-Profile/-Richtlinien muss gewährleistet sein.

- Eine Möglichkeit, Testgeräte selbst einzurichten, muss gegeben sein.

- Die zu testende MDM-App muss bereitgestellt werden, falls diese nicht im jeweiligen App Store steht.

Ansprechperson: Der Test der MDM-Infrastruktur hat zahlreiche Schnittpunkte mit anderen Bereichen. Die Ansprechperson für die Absicherung des über das Internet erreichbaren MDM-Servers sollte ebenso wie die Ansprechperson für das lokale Netzwerk und das WLAN einbezogen werden. Sobald auch private Geräte

(Stichwort: Bring Your Own Device, BYOD) involviert sind, sollten die Prozesse mit dem Betriebsrat abgestimmt werden. Da bei der Prüfung kurzzeitige Verfügbarkeitsprobleme nicht ausgeschlossen werden können, empfehlt die SySS, alle Mobile Device-Nutzer – auch zur Schaffung von Security Awareness – zu informieren.

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer