Category

Unautorisierter Zugriff auf sensible Daten bei Poly IP Phones (SYSS-2024-003/-004)

Ein Angreifer kann sensible Daten von Poly IP Phones extrahieren. Gründe sind ungeschützter Zugriff und unzureichende Berechtigungseinschränkungen.

Unzureichende Firmware-Sicherheit bei Unify Desk Phones (SYSS-2024-007/-008)

Durch fehlende Verschlüsselung von Firmware und die Verwendung schwacher Passwörter können sensible Daten von Unify Desk Phones erbeutet werden.

Entschlüsselung der Netzwerkverbindung in der mySolarEdge-Android-App (SYSS-2024-012)

Die Android-App mySolarEdge erlaubt einem Angreifer mit Zugang zum gleichen Netzwerk, den gesamten Netzwerkverkehr mitzulesen und zu manipulieren.

Local Privilege Escalation in Ubuntu Server 22.04. (SYSS-2023-028)

In Ubuntu Server 22.04. kann der Benutzer, der bei einer Standardinstallation angelegt wird, seine Berechtigungen zum root-Benutzer ausweiten.

SySS Proof of Concept-Video: "SySS Radio Hack Box 2.0"

SySS Radio Hack Box 2.0: Im Video demonstriert die SySS verschiedene Angriffe gegen eine verwundbare AES-verschlüsselte Funktastatur.

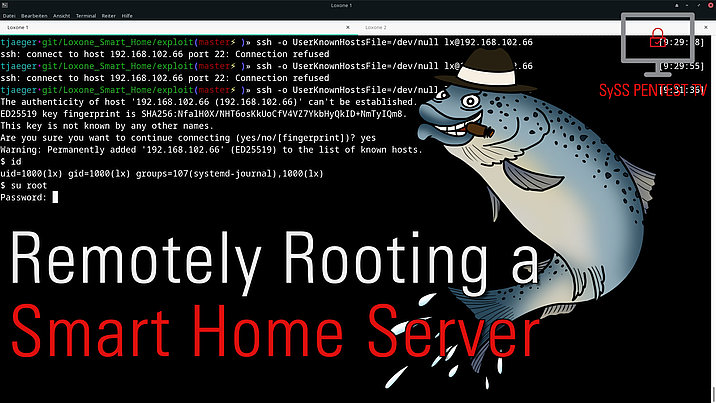

SySS Proof of Concept-Video: "Remotely Rooting a Smart Home Server"

Im Video zeigt die SySS einen Angriff gegen einen Loxone Miniserver Go Smarthome-Server. Dabei werden drei Sicherheitsschwachstellen ausgenutzt.

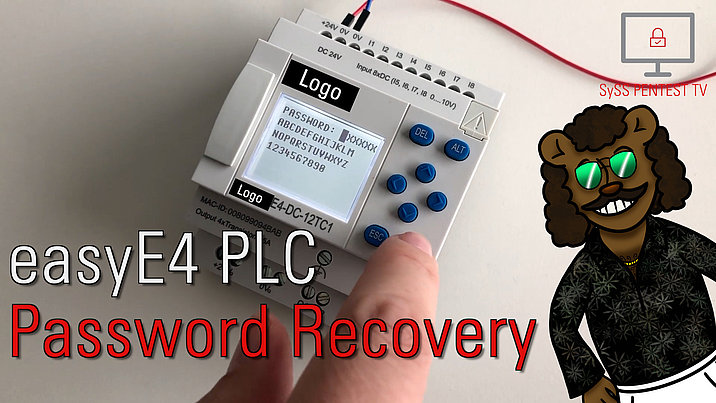

SySS Proof of Concept-Video: "Eaton easy Password Hacking"

Im Video zeigt die SySS Sicherheitsschwachstellen bezüglich des Steuerrelais easyE4 und der entsprechenden Software easySoft des Herstellers Eaton.

Command Injection via CLI des DrayTek Vigor167 (SYSS-2023-023)

Die CLI des DrayTek Vigor167 mit der Modemfirmware 5.2.2 erlaubt es Angreifenden, beliebigen Code auf dem Modem auszuführen und das Modem zu übernehmen.

Sicherheitsschwachstellen in easySoft und easyE4 (SYSS-2023-007/-008/-009/-010)

easySoft und easyE4 haben folgende Schwachstellen: Es können Projektpasswörter extrahiert und Passwortkandidaten berechnet werden.

Unverschlüsselte Bluetoothverbindung bei Smartwatch Amazfit Bip U (SYSS-2023-022)

Die Smartwatch Amazfit Bip U kommuniziert unverschlüsselt mit dem verbundenen Smartphone. Alle Nachrichten können daher von Angreifenden abgehört werden.

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer