- DE

- EN

Ein Social Engineering-Test – Was geschieht denn da?

Einführung in die Methodologie eines Penetrationstests – Teil 7, von Dr. Erlijn van Genuchten

In vorigen Beiträgen wurde bereits die Methodologie für 1) Webapplikations-, 2) Perimeter-, 3) Hardware-, 4) Mobile-App-, 5) WLAN- und 6) lokale Netzwerktests in den Blick genommen. Der vorliegende Artikel bietet als Abschluss der Reihe "Einführung in die Methodologie eines Penetrationstests" einen Einblick in die Testmethode "Social Engineering".

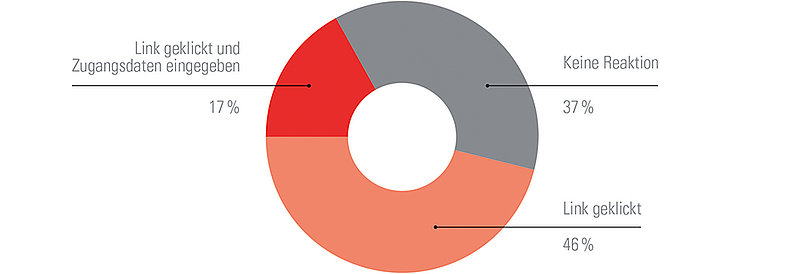

Die SySS GmbH empfiehlt zwar grundsätzlich, Tests durch Social Engineering nur in Ausnahmefällen in Betracht zu ziehen. Ein Beispiel ist etwa das SySS-Testmodul "TARGET/PHISH", bei dem ein Phishing-Angriff simuliert und anonym ausgewertet wird (siehe: Whitepaper. Durchführung und Gestaltungsmöglichkeiten von Penetrationstests, S. 8 und 40f.). Trotzdem soll die Darstellung dieser Testmethode in einer allgemeinen Methodologie des Penetrationstests nicht fehlen. Schließlich gilt: "Social Engineering gehört neben allen technischen Möglichkeiten zu den wirksamsten Mitteln, um an sensible Daten zu gelangen." (ebd., S. 8)

Bei Social Engineering-Tests wird allgemein versucht, Personen so zu beeinflussen, dass deren Verhalten dem Angreifer zugutekommt. Folglich kann sich das angestrebte Ziel von Test zu Test stark unterscheiden. Folgende Ziele sind beispielsweise denkbar:

- Mitarbeiter mithilfe einer "bösartigen" E-Mail zu bestimmten Handlungen verleiten

- Mitarbeiter dazu bringen, sensible Informationen der Firma preiszugeben

- Einen bestimmten, geschützten Raum in einem Gebäude unberechtigt betreten

Wie schon bei den meisten anderen Testtypen lassen sich auch hier Ansätze aus der Webapplikationsanalyse übertragen.

Reconnaissance-Phase

In der ersten Phase arbeitet der Consultant mit dem Kunden zusammen, um ihn zu beraten und gemeinsam ein sinnvolles Ziel zu setzen. Zum Beispiel wird von Zielen abgeraten, die es ermöglichen, Testergebnisse auf einzelne Personen zu beziehen – und gegebenenfalls personelle Konsequenzen nach sich ziehen – oder die ein destruktives Vorgehen erfordern. Auch werden die Rahmenbedingungen geklärt, zum Beispiel ob Mitarbeiter darüber informiert werden, dass ein Test stattfinden wird. Des Weiteren wird die Ethik für Penetrationstester unter besonderer Berücksichtigung von Social Engineering erläutert. Diese besagt zum Beispiel, dass die Consultants unabhängig arbeiten, ausschließlich legal handeln und keine Provision für die Arbeit akzeptieren.

Mapping-Phase

Die zweite Phase besteht aus der Informationsbeschaffung. Über das Internet lassen sich meistens schon öffentliche Information sammeln, zum Beispiel über Mitarbeiter (u. a. Name, E-Mail-Adresse, Telefonnummer) und Firmenstruktur (u. a. Standorte). Meistens können auch weniger offensichtliche Informationen wie Firmensprache (z. B. Slang und Sie/Du), Veranstaltungen und Portale sich später als interessant erweisen. Diese gesammelte Informationen lassen sich dann in einem Tool zur Netzwerkanalyse (z. B. Maltego) zusammenfassen.

Falls es sich um ein physischen Test handelt – im Gegensatz zu E-Mail- oder Telefon-Phishing – werden darüber hinaus vor Ort weitere Informationen gesammelt, die entweder gar nicht oder sehr schwer über das Internet zu finden sind. Dazu gehören beispielsweise folgende Fragen:

- Wie sieht das Firmengelände aus?

- Wo befinden sich Zugänge?

- Welche physischen Hürden sind vorhanden?

In dieser Phase wird kein Besitz des Kunden „angefasst“ oder angegriffen. Es wird ausschließlich angeschaut, notiert und eventuell fotografiert.

Discovery-Phase

In der dritten Phase geht es weiter mit der aktiven Durchführung von Angriffen, entweder um weitere Informationen zu sammeln – zum Beispiel über interne Telefonnummern und Prozessabläufe – oder um physisch in neue Bereiche vorzudringen. Bekannte Angriffsmethoden vor Ort sind beispielsweise "Piggybacking" und "Tailgating". Das heißt, jemandem bemerkt bzw. unbemerkt in einen geschützten Bereich folgen.

Um die Erfolgschancen zu erhöhen, ist es sinnvoll, sich im Vorfeld eine passende "Legende" auszudenken. Diese Legende umfasst eine "Rolle", die sich der Consultant ausdenkt und in die er schlüpft, um sein Ziel zu erreichen. Dazu ist es sinnvoll, sich vorher möglicherweise auftretende Situationen zu überlegen und dazu sinnvolle Verhaltensweisen bzw. Aussagen parat zu haben. Schreibt man zum Beispiel eine Phishing-E-Mail, um so an Informationen zu gelangen, so könnte eine passende Legende die Ankündigung eines Gewinnspiels sein.

Exploitation-Phase

Die gesammelten Informationen und die physisch erreichten Bereiche führen in der Regel zu einer neuen Ausgangssituation. Wenn durch E-Mail-Phishing im ersten Schritt zum Beispiel Benutzernamen und Passwörter in Erfahrung gebracht wurden, so könnte der Consultant im zweiten Schritt versuchen, sich damit anzumelden. Im Falle eines Tests wird der Sicherheitsberater an dieser Stelle nicht weiter gehen. Es sind aber andere Szenarien denkbar, in denen sich durch einmal erlangte Informationen eine neue Situation und neue Möglichkeiten ergeben, die gegebenenfalls eine neue Legende bzw. eine neue Rolle erfordern. Können zum Beispiel Gespräche abgehört werden oder stehen über Namensschilder weitere Namen von Mitarbeitern zur Verfügung, lassen sich durch eine entsprechende Verfeinerung der Legende weitere Räumlichkeiten erreichen.

Wichtig ist vor allem während der dritten und vierten Phase ein stets selbstsicheres Auftreten und das "Leben" der gewählte Rolle. Da es sich im vorliegenden Fall jedoch "nur" um einen Test handelt und destruktives Verhalten vermieden werden soll, haben Consultants, die Social Engineering-Tests vor Ort durchführen, immer einen "Aufklärungszettel" dabei. Auch können sie beispielsweise veranlassen, verängstigte oder skeptische Mitarbeiter durch den Projektleiter über die Vorgänge und die Absichten des Tests aufklären zu lassen. Ist der Test abgeschlossen, sind dann noch zwei Dinge zu beachten: der umfangreiche Bericht an den Auftraggeber und das "Aufräumen" – nicht, dass etwa durch einen zu Demonstrationszwecken platzierten und vor Ort vergessenen Keylogger eine ungewollte Sicherheitslücke entsteht.

Wie aber lassen sich Social Engineering-Angriffe effektiv abwehren? Eine einfache Antwort auf diese Frage gibt es leider nicht. Social Engineering kann viele Formen annehmen, sodass die Auflistung einzelner Gegenmaßnahmen gar nicht möglich ist. Allgemein lässt sich jedoch sagen, dass eine Sensibilisierung der Mitarbeiter durch kontinuierliche Fortbildungsmaßnahmen von zentraler Bedeutung ist. Darüber hinaus können Prozesse und technische Vorkehrungen implementiert werden, die die Wahrscheinlichkeit eines erfolgreichen Angriffs verringern. Für welches Maßnahmenbündel sich ein Kunde auch entscheidet, wichtig ist, dass fortlaufend an der eigenen IT-Sicherheit gearbeitet wird: die Mitarbeiter immer wieder neu auf Gefahren und angemessenes Verhalten hinweisen, Sicherheitsprozesse leben und fortlaufend hinterfragen sowie eine aktive und regelmäßige Qualitätskontrolle der eigenen IT-Sicherheit durch Penetrationstests.

Termine

06.05.2024

- 07.05.2024

Hack7: Sicherheit und Einfallstore bei Webapplikationen

13.05.2024

SySS bei der Kreissparkasse Heilbronn in Lauffen am Neckar

13.05.2024

Secu5: Planung und Durchführung von Penetrationstests

14.05.2024

SySS bei der Kreissparkasse Heilbronn in Weinsberg

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer