- DE

- EN

Aktuelle Bedrohung durch kritische Schwachstelle in Log4j

WAS NUN ZU TUN IST: TIPPS VON DEN IT SECURITY-EXPERTEN MORITZ BECHLER UND MARIUS ROTHENBÜCHER

Gegenwärtig macht die Nachricht über eine kritische Schwachstelle in der bei Java-Anwendungen sehr weit verbreiteten Protokollierungsbibliothek Log4j Schlagzeilen (Log4Shell, CVE-2021-44228). Es handelt sich hierbei um eine der kritischsten Sicherheitslücken des Jahres 2021.

Die Bedrohungslage

Die Schwachstelle erlaubt Angreifenden, Systemkommandos (z. B. Schadcode) auszuführen und Systeme so zu kompromittieren. Angreifbar sind nicht nur direkt erreichbare Serversysteme, sondern auch Systeme im Hintergrund wie zum Beispiel Clientsoftware, Back-End-Server, Splunk oder Elasticsearch. Die Voraussetzungen zur Ausnutzung der Schwachstelle sind vergleichsweise niedrig: Ein Angreifer muss einen Teil der Informationen kontrollieren, die protokolliert werden. Davon ist bei Verwendung der Bibliothek im Regelfall auszugehen. Angriffsversuche werden bereits in großem Stil unternommen, die Liste der anfälligen Hersteller wird immer länger. Betroffen sind bislang zum Beispiel: Amazon, Apache, Apple, Cisco, Citrix, Google, IBM, LinkedIn, Minecraft, Steam, Tesla, Twitter und VMware.

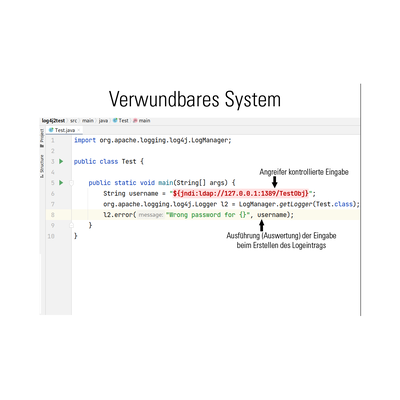

Die Schwachstelle im Detail

Betroffen sind alle Versionen von Log4J vor der Version 2.15.0 (ausgenommen Log4J 1.x). In Kombination mit veralteten Java-Versionen oder bestimmten Java-Anwendungsservern (unter anderem Apache Tomcat) ist die Lücke mit öffentlich verfügbaren Werkzeugen einfach ausnutzbar. In anderen Umgebungen sind weitere, in der Regel komplexere Angriffsschritte notwendig. Alternativ besteht für Angreifer immer die Möglichkeit, sensible Informationen (z. B. Zugangsdaten und Access-Token) an Angreifersysteme zu übermitteln. Um sensible Informationen zu extrahieren oder die Verwundbarkeit zu prüfen, reicht einem Angreifer die Möglichkeit aus, DNS-Abfragen tätigen zu können.

Mögliche Gegenmaßnahmen

- Identifizieren Sie, welche Systeme im eigenen Netzwerk betroffen sind

- Unterbinden Sie den ausgehenden Verbindungsaufbau sowie DNS Abfragen durch gefährdete System.

- Kontrollieren Sie, ob die Hersteller bereits einen Patch veröffentlicht haben, wenn ja, spielen Sie diesen ein

- Sofern kein Patch existiert, setzen Sie die durch die Entwickler (https://logging.apache.org/log4j/2.x/security.html) empfohlenen Workarounds um, oder isolieren sie das System

Unterstützung durch die SySS

Um Sie beim bestmöglichen Umgang mit der Schwachstelle zu unterstützen, bieten wir am Mittwoch, den 15. Dezember 2021, um 10 Uhr online ein kostenfreies Q&A via Zoom mit unseren IT-Sicherheitsexperten Moritz Bechler, Marius Rothenbücher und Christoph Ritter an.

Sie erfahren alles über die technischen Details zur Ausnutzung der Schwachstelle und erhalten konkrete Hilfestellung, um Ihre Systeme zu schützen.

Zur Anmeldung lassen Sie uns bitte eine E-Mail zukommen an: julia.kerscher(at)syss.de – gerne auch schon mit Ihren Fragen, die unsere Experten dann im Gespräch beantworten werden. Die Einwahldaten erhalten Sie in unserer Bestätigungs-E-Mail.

Termine

23.04.2024

- 25.04.2024

Hack9: Embedded Security

25.04.2024

SySS bei dem VDE

06.05.2024

- 07.05.2024

Hack7: Sicherheit und Einfallstore bei Webapplikationen

13.05.2024

SySS bei der Kreissparkasse Heilbronn in Lauffen am Neckar

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer