- DE

- EN

Neues SySS-Proof-of-Concept-Video: LPC Bus Sniffing Attack against Microsoft BitLocker in TPM-only Mode

SySS IT-Sicherheitsexperte Matthias Deeg demonstriert einen Sniffing-Angriff gegen die Low Pin Count (LPC)-Buskommunikation eines Trusted Platform Module (TPM)

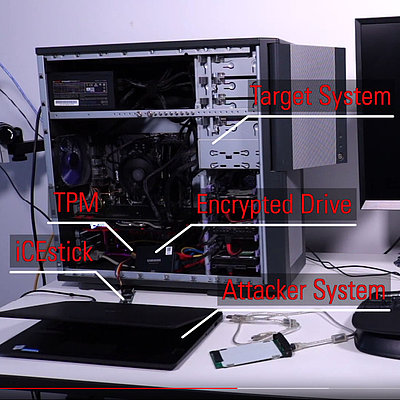

In unserem neuen SySS PoC-Video "LPC Bus Sniffing Attack against Microsoft BitLocker in TPM-only Mode" demonstriert SySS IT-Sicherheitsexperte Matthias Deeg einen Sniffing-Angriff gegen die Low Pin Count (LPC)-Buskommunikation eines Trusted Platform Module (TPM) unter Verwendung des FPGA-basierten Tools iCEstick LPC TPM Sniffer.

Diese Art von Angriff kann genutzt werden, um kryptografisches Schlüsselmaterial zu extrahieren, das von der Full-Disk-Encryption-Lösung Microsoft BitLocker in der Konfiguration TPM-only Mode verwendet wird. Mit Zugriff auf dieses kryptografische Schlüsselmaterial in Form des aktuellen Volume Master Key (VMK) ist ein Angreifer in der Lage, lesenden sowie schreibenden Zugriff auf die entschlüsselten Daten der BitLocker-verschlüsselten Partitionen eines entsprechend gesicherten Windows-Systems zu erlangen.

Im Januar 2019 wurde dieser LPC Sniffing-Angriff gegen ein TPM-Modul bei Verwendung von BitLocker im TPM-only Mode von Hector Martin in einem Tweet erwähnt. Ein paar Wochen später, im März 2019, veröffentlichte Denis Andzakovic einen Blogartikel mit dem Titel Extracting BitLocker Keys from a TPM, in dem er seine Vorgehensweise zum Nachstellen dieses LPC Sniffing-Angriffs beschreibt.

Im Rahmen eines Forschungsprojekts entwickelte Matthias Deeg auf Basis der frei verfügbaren Open Source-Projekte LPC Sniffer von Alexander Couzens und LPC Sniffer TPM von Denis Andzakovic das FPGA-basierte Tool iCEstick LPC TPM Sniffer für das iCEstick Evaluation Kit von Lattice Semiconductor. Matthias Deegs Implementierungen nutzen die Open Source FPGA Toolchain SymbiFlow und deren entsprechende Komponenten für den iCE40 FPGA.

In unserem SySS PoC-Video wird beispielhaft ein aktuelles Windows 10-System mit BitLocker-Festplattenverschlüsselung im TPM-only Mode angegriffen. Das ASUS TPM-M 2.0 des Zielsystems nutzt dabei einen Infineon SLB 9665 TT 2.0 TPM-Chip, der sich auch in zahlreichen anderen Computersystemen unterschiedlicher Bauform (z. B. Desktop, Laptop, Tablet) findet.

Mit diesem PoC-Video und der Demonstration des LPC Sniffing-Angriffs möchten wir auf die unsichere Verwendung der Festplattenverschlüsselung Microsoft BitLocker im TPM-only Mode aufmerksam machen und empfehlen, Microsoft BitLocker nicht im TPM-only Mode zu nutzen, sondern mindestens zusammen mit einem weiteren Faktor für die Pre-Boot Authentication (PBA), wie Microsoft selbst dies auch empfiehlt (siehe BitLocker Countermeasures).

Unseren Open Source iCEstick LPC TPM Sniffer finden Sie auf unserem SySS Research GitHub-Auftritt:

Termine

23.04.2024

- 25.04.2024

Hack9: Embedded Security

25.04.2024

SySS bei dem VDE

06.05.2024

- 07.05.2024

Hack7: Sicherheit und Einfallstore bei Webapplikationen

13.05.2024

SySS bei der Kreissparkasse Heilbronn in Lauffen am Neckar

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de | IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Ihr direkter Kontakt zu SySS +49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN +49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer

Direkter Kontakt

+49 (0)7071 - 40 78 56-0 oder anfrage@syss.de

IN DRINGENDEN FÄLLEN AUSSERHALB DER GESCHÄFTSZEITEN

+49 (0)7071 - 40 78 56-99

Als Rahmenvertragskunde wählen Sie bitte die bereitgestellte Rufbereitschaftsnummer